UseResponse поддерживает технологию единого входа SAML 2.0 с использованием сервера ADFS в качестве поставщика удостоверений. Он предоставляется Microsoft с возможностью использовать учетные данные активного каталога для авторизации в UseResponse.

Необходимо соответствовать следующим требованиям для использования ADFS:

- Active Directory с атрибутом электронной почты в качестве базового для подключения к учетным записям UseResponse;

- Microsoft Server 2008 или 2012;

- SSL-сертификат для домена, на котором установлен UseResponse, или для вашего собственного домена в облачной версии на нашем сервере;

- SSL-сертификат для вашей страницы авторизации ADFS и отпечаток этого сертификата.

Политика аутентификации

Мы поддерживаем только "Form Based Authentication" тип проверки подлинности. Обязательно настройте эту опцию в базовых настройках аутентификации.

Настройка проверяющей стороны в ADFS

Сперва необходимо настроить соединение ADFS с UseResponse. Запустите Add Replying Party Trust Wizard из Панели управления ADFS и следуйте инструкциям ниже:

- Data Source - выберите "Enter Data About the Party Manually";

- Укажите Display Name - добавьте любое имя как идентификатор проверяющей стороны. Например, UseResponse Connection;

- Выберите профиль - выберите профиль AD FS;

- Configure Certificate - оставьте выбранные параметры по умолчанию;

- Configure URL - поставьте флажок напротив параметра "Enable Support for the SAML 2.0 WebSSO protocol". В поле введите URL по типу https://subdomain.useresponse.com/saml/metadata, заменив subdomain на ваш UseResponse субдомен или целиком на ваш домен;

- Configure Identifiers - добавьте useresponse.com. Это единственно возможное значение, которое можно здесь ввести;

- Multi-Factor Authentication - не настраивайте его или если у вас есть конкретные инструкции, примените их здесь;

- Authorization Rules - выберите параметр "Permit all users to access this replying party";

- Finish - на конечном шаге завершите настройки для перехода к созданию правил утверждения.

Создание правил утверждения

Вам потребуется создать как минимум 2 правила для корректной работы системы. В данном документе нет описания дополнительных правил, их можно обсудить в индивидуальном порядке. Чтобы добавить базовые правила, следуйте инструкциям ниже:

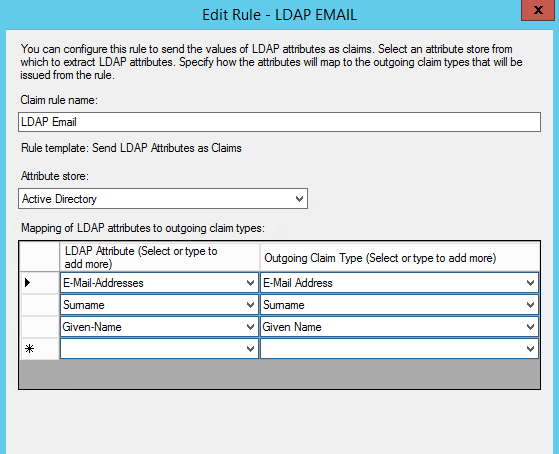

- Добавьте новое правило и выберите "Send LDAP Attributes as Claims rule";

- Configure Claim Rule - выберите "Active Directory" для параметра "Attribute store".

Далее выберите значения для аттрибутов LDAP, как показано ниже:

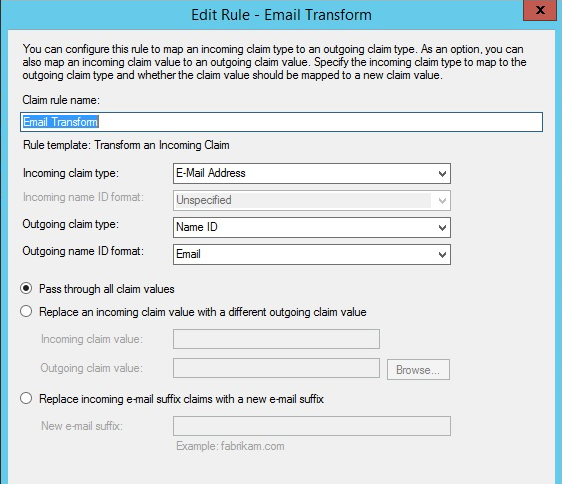

Далее добавьте новое правило и выберите "Transform an Incoming Claim" для параметра "Claim rule template". Затем нажмите "Next", выберите параметры, как показано ниже, и нажмите "Ok".

Изменение настроек безопасности

Некоторые параметры настроек безопасности созданного Replying Party Trust необходимо изменить. Для перехода к этим настройкам выберите имя Replying Party Trust, которое вы ввели на этапе создания проверяющей стороны, затем выберите Actions в Properties.

- Вкладка Advanced - в поле "Secure hash algorithm" выберите SHA-256. Не следует выбирать SHA1, так как он больше не поддерживается современными браузерами и считается небезопасным;

- Endpoints - добавьте SAML как конечную точку и выберите SAML Logout; Choose Post for the Binding;

- Trusted URL - создайте URL, используя веб-адрес вашего ADFS сервера и конечную точку ADFS SAML, добавленную ранее, а также строку '?wa=wsignout1.0'. URL должен выглядеть примерно так: https://sso.yourdomain.tld/adfs/ls/?wa=wsignout1.0.

Сохраните изменения, в результате будет создана работающая проверяющая сторона для UseResponse.

Настройка UseResponse

Перейдите в Администрирование » Приложения и активируйте Единый вход. Затем нажмите Настройки и выберите SAML в списке.

Для завершения настройки подключения ADFS нужно добавить как минимум 3 параметра на стороне UseResponse.

Сперва получите сертификат, выполнив комманду в командной строке Windows с установленным сертификатом:

C:\> Get-AdfsCertificate

Найдите отпечаток сертификата. Пример: e0:64:71:6a:f5:55:9f:0e:24:e9:3a:fd:82:f5:a2:39:98:cd:9e:c1

Добавьте внешнюю ссылку логина и логаута.

Наконец ваша страница SAML настроек в UseResponse должна выглядеть так с дополнительными параметрами, которые вам необходимо заполнить.

- idP Entity ID or Issuer - https://yourdomain.tld/adfs/services/trust

- Внешняя ссылка логина - https://yourdomain.tld/adfs/ls/idpinitiatedssignon

- Внешняя ссылка логаута - https://yourdomain.tld/adfs/ls/idpinitiatedssignon

- Certificate Fingerprint - хэш, используемый в вашем ADFS (см. выше)

- Name ID Format - Email Address

- Attribute to be used as Email - http://schemas.xmlsoap.org/ws/2005/05/identity/cla...

- Attribute to be used as First Name - http://schemas.xmlsoap.org/ws/2005/05/identity/cla...

- Attribute to be used as Last Name - http://schemas.xmlsoap.org/ws/2005/05/identity/cla...